IDS/IPSとは、ネットワーク/サーバーへの異常な通信や不正なアクセスを検知・防御するシステムです。

本記事ではIDSとIPSの違い、仕組み、導入のメリット、導入時のポイントについて紹介します。

IPS/IDSとは?

IDS/IPSとは、ネットワーク/サーバーへの異常な通信や不正なアクセスを検知・防御するシステムです。

IPSとは

IPSはIntrusion Prevention Systemの略で、「不正侵入防止システム」と呼ばれています。ネットワーク上の通信を監視して不正なアクセスをブロックする役割を持ちます。

IDSとは

IDSはIntrusion Detection Systemの略で、「不正侵入検知システム」と呼ばれています。ネットワーク上の通信を監視して、不正なアクセスやその兆候を検知し管理者などに通知する役割を持ちます。

IPS/IDSの違い

ネットワーク上の通信を監視して異常を検知するという機能は、IPS、IDSともに同じですが、IDSは検知した結果を通知するまでを行うのに対し、IPSは必要に応じて通信を遮断する防御機能を保持しています。

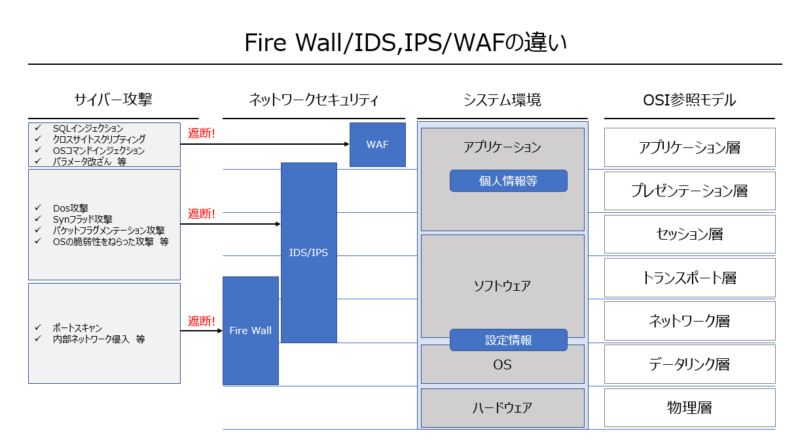

ファイアーウォール、WAFとの違い

IPS/IDSは「OSI参照モデル」の中で、主に「ネットワーク層」から「プレゼンテーション層」のみの防御であり、それ以上の層、もしくはそれ以下の層ではサイバー攻撃を防ぐことができません。なので、上位層への攻撃を防ぐため、「WAS」、下層への攻撃を防ぐため、「ファイアーウォール」との併用が必要です。

IPS/IDSの仕組み

IDS/IPSは「異常」を2つの仕組みで検知します。

一つは「シグネチャ型」と呼ばる仕組みで、あらかじめ「異常」なパターンを登録しておき、パターンにマッチした通信を検知する方法となります。

もう一つは、「アノマリ型」と呼ばれる仕組みで、あらかじめ「正常」なパターンを登録しておき、そのパターンから外れた通信を検知する方法となります。

シグネチャ型

不正な通信に関するパターンをあらかじめ登録し、さまざまな通信からそれらのパターンにマッチングする通信を検知し、不正であると判断する仕組みのことです。

特徴は、既知の不正であると分かっているパターンと同一の通信を不正とみなします。一方で、正しい通信を誤って検知してしまうリスクが少ない点が挙げられます。

アノマリ型

シグネチャ型とは逆で、あらかじめ正常な通信パターンを登録しておきます。その上で、登録された通常のパターンとは異なる通信をすべて検知し不正と判断する仕組みです。

未知の脅威に効果を発揮できるメリットがある一方、許可されていないアクセスはすべて検知してしまい誤検知が増えやすい点がデメリットです。

デメリット克服には、自社で新たな通信パターンを増やした際は都度正常パターンに登録しておくことが有効です。

IPS/IDSの導入メリット

リアルタイムで検知ができる

IDS/IPSは、リアルタイムで異常を検知できます。従来であれば、リアルタイムでの検知が難しいため、アクセスログを解析して初めて不正アクセスがあったことに気がつくといったケースがありましたが、IPS/IDSではそのような事態を防ぐことができます。

FireWallでは検知できない攻撃を検知できる

IDS/IPSではファイアウォールでは対応できなかったOS層に対する攻撃を検知することができます。

柔軟な対応性

IPSを活用した場合、異常検知があった場合、システムを停止するか、暫定的な対策を施したうえでサービスを継続するかなど、柔軟な対応を取ることができます。

IDS/IPSが検知・防御できる攻撃

IDS/IPSが検知・防御できる攻撃は、主に「DoS攻撃(DDoS攻撃)」、「Synフラッド攻撃」、「バッファオーバーフロー攻撃(BOF)」、「バックドア」、「マルウェア」の5種類になります。

DoS攻撃(DDoS攻撃)

DoS攻撃(DDoS攻撃)は、Webサイトやサーバーに大量アクセスし、負荷をかけるサイバー攻撃で、この攻撃を受けると、Webサイトを表示できなくなったり、読み込みが遅延したりといった被害が発生します。

Synフラッド攻撃

Synフラッド攻撃とは、DoS攻撃(DDoS攻撃)の1種で、TCP※1の「3ウェイハンドシェイク※2」の1段階目を狙う攻撃です。

Synフラッド攻撃は、3ウェイハンドシェイクの1段階目で発信元情報を偽装し大量の接続要求を送ることで、大量の要求を受けたサーバーは、2段階目に移れずサーバーダウンに陥り被害が発生します。

※1;TCPとは「コンピュータがお互いに通信するためのルール」である通信プロトコル

※2:3ウェイハンドシェイクとは、TCP通信でおこなわれる3段階の仕組み

バッファオーバーフロー攻撃(BOF)

バッファオーバーフロー攻撃(BOF)は、コンピュータが処理できる量を超えたデータを大量に送りつけ、誤作動を起こさせる攻撃です。「バッファ」は、データの一時保管場所を指し、このバッファに保管できるデータ量はあらかじめ想定されています。

この攻撃は、バッファに想定量を超えたデータを送り、「バッファオーバーフロー」状態にします。このバッファからデータがあふれ出ると、プログラムが意図しない動きをし、このときに攻撃者の用意した不正なプログラムを実行してしまい、誤作動を起こします。

そして、権利者権限を盗まれたりサイバー攻撃の踏み台にされたりして、多大な被害を生む可能性があります。

バックドア

「バックドア」とは、攻撃者が管理者に気づかれないように作った不正侵入の入り口のことで、コンピュータやネットワークの脆弱性を突いて不正侵入し、内側からバックドアを設置します。攻撃者はバックドアから侵入し、情報の盗窃や破壊・改ざんなどの攻撃を仕掛けます。

マルウェア

「マルウェア」は、コンピュータウイルス、ワーム、トロイの木馬といった「不正なプログラム」の総称で、不正操作や他コンピュータへの感染拡大を狙います。

IDS/IPSが検知・防御しにくい攻撃

IDS/IPSはOSやミドルウェア層といった広域の監視が得意ですが、Webアプリケーションに特化した「SQLインジェクション」、「クロスサイトスクリプティング」、「OSコマンドインジェクション」などといった攻撃を苦手としています。

SQLインジェクション

「SQLインジェクション」は、データベースを操作する言語「SQL」に、不正な命令文を入力・実行し、データの盗窃・改ざんをおこなう攻撃です。この攻撃を受けると、データベースから個人情報やカード情報を盗んだり、Webサイトの改ざんが発生したりします。

クロスサイトスクリプティング

「クロスサイトスクリプティング」は、SNSや掲示板といった、ユーザーの書き込みを表示できるWebサイトに、不正なスクリプトを埋め込む攻撃です。不正なスクリプトのリンクをクリックしたユーザーは、最終的に個人情報を盗まれたりマルウェアに感染させられたりします。

OSコマンドインジェクション

「OSコマンドインジェクション」は、Webサイトの入力フォームから攻撃文を送り、Webサーバーに意図しない動きをさせる攻撃です。OSへの不正な命令文を入力し、サーバーが誤ってOSへの命令を実行してしまうと被害が生じます。

IPS/IDS導入時のポイント

導入時のサポート体制

IDS/IPSの導入時には、各種設定も必要となるため、自社のITレベルに合わせて導入時のサポート範囲を確認する必要があります。

運用時のサポート

検知パターンは常に更新する必要があるため、導入時には、自社のスタッフで運用していくか、検知パターンのチューニングや更新までを提供している事業者のサービスを利用するかを選択する必要があります。

IDS/IPS以外のセキュリティ製品の必要性の確認

自社のセキュリティを向上するには、IDS/IPSの他にもファイアウォール(FW)やWAFなどさまざまなセキュリティシステムが必要です。現状で不足しているシステムがある場合、合わせて導入する必要があるのか確認が必要です。

最後に

他のセキュリティ関連の記事ならびに、情シスのキャリアなどIT技術以外の記事もありますので、もしご興味あればご参照ください。

セキュリティ関連記事

https://digital-jyoshisu.com/archives/category/セキュリティ

情シスのキャリア関連記事

https://digital-jyoshisu.com/archives/category/キャリア