WAFとは?

WAFとは、Web Application Firewalの略称で、Webアプリケーションの脆弱性を狙った悪意のある攻撃者からのサイバー攻撃を検知してWebサイトを守るセキュリティシステムです。

ネットショッピングや、インターネットバンキング等のWebサービスが保護対象となります。

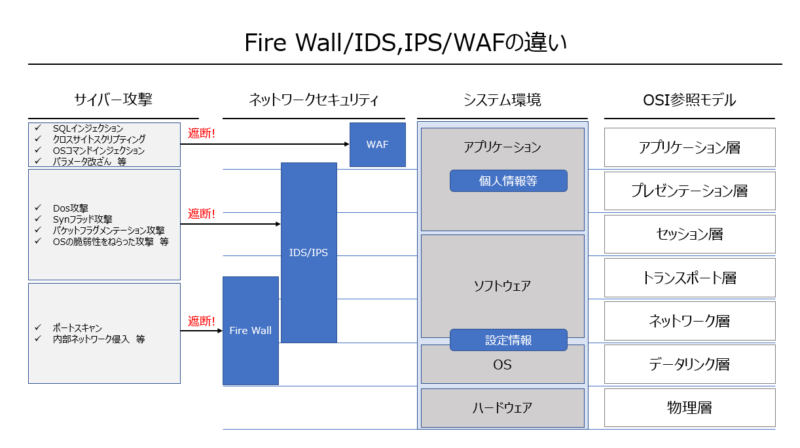

WAF/FireWall/IPS/IDSの違い

セキュリティ対応として、WAFとは別に「FireWall」や「IPS/IDS」という言葉を聞きますが、「WAF」、「FireWall」、「IPS/IDS」は、それぞれ防御できるレイヤーが違います。

具体的に言うと、FireWallは「インフラ/ネットワーク層」の防御となり、IPS/IDSは「ソフトウェア/OS層」を監視・防御、WAFは「アプリケーション層」の防御といった違いになります。

このように防御範囲が異なるため、現在のセキュリティ対策においては、多層防御を実現する必要があるため、WAFはサイバー攻撃対策には必要となっています。

WAFの仕組み

Webサーバやデータベースの前面に配置され、悪意のある攻撃者からの通信がないかどうかを解析・検査しており、万が一、不正な攻撃だと検知した場合には、その通信を遮断するという動きをします。

このことから、WAFの基本的な仕組みは、アクセスの解析と遮断という2つのアクションとなります。

また、アクセスの解析に必要なものが「シグネチャ」と呼ばれ、これは過去に発生、もしくはこれから起こると想定される攻撃のパターン、通信の手法、ウイルスなどのデータをまとめた定義ファイルとなります。

すべてのアクセスはこの「シグネチャ」と参照され、不正な攻撃と検知された場合は通信を遮断する動きをし、不正攻撃を未然に防ぐことが可能となります。

尚、「シグネチャ」には、「ブラックリスト型」と「ホワイトリスト型」の2種類があります。

- ブラックリスト型

既知の攻撃パターン(拒否する通信)をシグネチャに定義し、シグネチャに一致する通信を拒否する型となります。複数のWebアプリケーションに対して適用することができるのがメリットである一方、未知の攻撃には対応することができません。ブラックリスト型で最新の攻撃を検知するためには、攻撃の方法が分かり次第、都度、シグネチャの更新が必要となります。 - ホワイトリスト型

許可する通信をシグネチャに定義し、シグネチャと一致しなかった通信はすべて拒否し不正アクセスの防止を図る型になります。未知の攻撃を防ぎ、Webアプリケーションに応じて柔軟な対応ができるのがメリットである一方で、「許可する通信」の定義が難しく、Webアプリケーションごとにホワイトリストを用意する必要があり、運用負荷が高くなる可能性があります。

WAFの種類と基本的な機能

WAFは「ソフトウェア(ホスト)型」「ネットワーク型」「クラウド型」の3つの種類があります。

また機能は、「通信監視および通信制御」、「シグネチャの自動更新」、「Cookieの保護」、「特定URLの除外やIPアドレスの拒否」、「ログ収集およびレポート出力」の5つがあります。

WAFの種類

- ソフトウェア(ホスト)型WAF

保護対象となるWebサーバーにWAFのソフトウェアをインストールし、通信内容を検査する方法です。専用機を必要としないため、アプライアンス型と比べると低コストで導入でき、ネットワーク環境の構成変更も不要で、他のサーバーや端末への影響もないのがメリットとなります。 - ネットワーク型WAF

各ネットワークセグメント内に、WAFの専用機器を設置する方式です。「ゲートウェイ型」「アプライアンス型」と呼ばれることもあります。専用機器はWebサーバーからは独立して動作するため、Webサーバーに負荷が掛からず、専用機器の性能や、設定など柔軟に行うことが出来る点がメリットです。

一方で他の2つのWAFに比べると導入・運用のコストは高くなる点がデメリットです。

企業の方針に沿って柔軟で強固なセキュリティ対策ができる分、情報システム担当者は専門知識を持つ必要があるため、ネットワーク型はスペックの高いWebサーバーを複数使用しているような、大規模な情報システムに向けになります。 - クラウド型WAF

クラウド型はインターネットを経由してクラウドサービスを受ける形態です。専用機器が不要で、導入までの期間が短いことから、最も導入費用が低い傾向があります。

通信量や監視対象となるURLの数によって費用が決まり、コストの調整も可能で、企業のネットワーク構成も変更する必要がないのがメリットになります。

一方でクラウドサービスのためカスタマイズが容易にできないこと、サービス提供者側で起こるシステム障害やネットワーク障害などの影響を受ける可能性があるという点がデメリットになります。

通信量や監視対象のURLが増えることで費用が高くなる可能性があるため、定期的に適正価格かどうかを見直すことが重要です。

WAFの5つの基本機能について

- 通信監視および通信制御

常に通信を監視し、シグネチャを利用してシグネチャに登録したアクセスパターンと照合し、ホワイトリスト型であれば一致した通信を許可、ブラックリスト型であれば一致した通信を拒否します。 - シグネチャの自動更新

シグネチャが定期的に自動更新し、常に最新状態を維持することができるため、ユーザーの手間を軽減しながら、新たなサイバー攻撃の手口にもいち早く対応できるようになります。

なお、クラウド型以外の形式の場合は手動で設定を更新しなければならないケースもあるため、注意が必要です。 - Cookieの保護

Webブラウザの閲覧情報を記録するCookieを保護します。この機能がある場合、Cookieを不正に入手した攻撃者がなりすまして不正アクセスしてきた場合にもWebアプリケーションを守ることができます。 - 特定URLの除外やIPアドレスの拒否

セキュリティ脅威を疑う必要のないURLへのアクセスは、あらかじめWAFのチェック対象から除外しておくことが可能で、特定URLの除外機能を活用すれば、通信パフォーマンスを落とさずに業務に必要なWebページへのアクセスができるようになります。また、悪意があると判断した場合、対象IPアドレスの拒否を行えば、情報漏えいリスクも防ぐことができます。 - ログ収集およびレポート出力

不正アクセスやサイバー攻撃の種類を提供するログやレポート上で確認することができます。製品によっては、攻撃のパターンや攻撃元のアクセス数を統計データで提供してくれるものもあり、新たな攻撃手法の検知や事後対策、セキュリティ対策の強化や改善に役立ちます。

WAF導入時のポイント

種類、機能機能を知り、それぞれメリット/デメリットがあることがお分かりいただけたと思います。WAFによるセキュリティ対策はとても有効ですが、一方でセキュリティレベルが厳しすぎるとユーザーの利便性や導入コストが大きくなってしまう可能性があります。

なので、自社のセキュリティリスクを明確にしたうえで、自社にあった種類(そこまでサーバーが多くないなら、クラウド型にするなど、)を選ぶようにするのが導入時のポイントとなります。

まとめ

今回は、Webアプリケーションの脆弱性を悪用した攻撃へのセキュリティ対策「WAF」について説明しました。セキュリティ要件を明確にしたうえで、自社にあった形態を選び導入を進めてください。

今回はWAFでしたが、他のセキュリティ関連の記事ならびに、情シスのキャリアなどIT技術以外の記事もありますので、もしご興味あればご参照ください。

セキュリティ関連記事

https://digital-jyoshisu.com/archives/category/セキュリティ

情シスのキャリア関連記事

https://digital-jyoshisu.com/archives/category/キャリア